Wprowadzenie do Terraform

Infrastruktura jako kod (IaC) to kluczowy atrybut, umożliwiający wdrożenie najlepszych praktyk w DevOps. Programiści stają się bardziej zaangażowani w określanie konfiguracji ponieważ mogą to robić w najprzystępniejszy dla nich sposób – pisząc kod. Zespoły operacyjne wdrażane są w projekt na najwcześniejszym możliwym etapie procesu. Takie narzędzia jak Terraform zwiększają widoczność stanu i konfiguracji infrastruktury oraz upraszczają automatyzację poprzez zwiększanie wydajności procesów i zmniejszanie podatności na błędy. W tym artykule zgłębimy, czym jest narzędzie Terraform, jak je skonfigurować oraz jak dostarczać zasoby z chmury za pomocą jednego z możliwych usługodawców.

Czym jest Terraform?

Terraform to narzędzie open source oparte na modelu infrastruktura jako kod, stworzone przez HashiCorp. Pozwala ono użytkownikom na zarządzanie różnymi rodzajami zasobów IT (zwłaszcza tymi w chmurze) za pomocą deklaratywnego języka zwanego HashiCorp Configuration Language (HCL). Oto najważniejsze funkcje przemawiające za użyciem Terraform w miejsce ręcznego tworzenia zasobów lub skryptów shell:

- Pliki konfiguracji deklaracyjnej: nie musisz się zastanawiać, jak stworzyć swoje zasoby. Wystarczy, że zadeklarujesz to, co ma być dostarczone, a Terraform wykona lwią część pracy za Ciebie.

- Moduły: możesz automatycznie pobierać gotowe do użycia moduły z centralnego rejestru lub dopisywać własne, by ponownie wykorzystywać stałe wzorce w wielu miejscach bez duplikowania kodu.

- Planowanie i przewidywanie: Terraform pozwala Ci na przewidywanie efektów Twojego kodu przed wdrożeniem. Koniec z przypadkowym usuwaniem zasobów!

- Zarządzanie zasobami podporządkowanymi: czy kolejność utworzenia poszczególnych zasobów ma znaczenie? Terraform potrafi to wykryć i tworzyć zasoby w optymalnej kolejności.

- Zarządzanie stanem: zachowaj stan infrastruktury w formie pliku json, lokalnie na potrzeby przyszłego użytku lub zdalnie dla ułatwionej współpracy.

- Ponad 500 dostawców: nieważne, czy tworzysz bucket S3 w AWS czy VM w Alibaba Cloud, po prostu wybierz odpowiedniego dostawcę i dodaj go do swojej konfiguracji.

Zanim zaczniemy

Przed rozpoczęciem zabawy z Terraform musimy stworzyć projekt Google Cloud. Jeśli już go masz, możesz go użyć, ale zalecamy stworzenie nowego, by trzymać wszystko oddzielnie i usunąć później. Zaczniesz od podstawowych zasobów, co może wiązać się z realnymi, choć zwykle minimalnymi kosztami. Uważaj na cennik kont. Jeśli nie masz jeszcze konta Google Cloud, możesz rozpocząć darmowy okres próbny i dostać $300 środków za darmo.

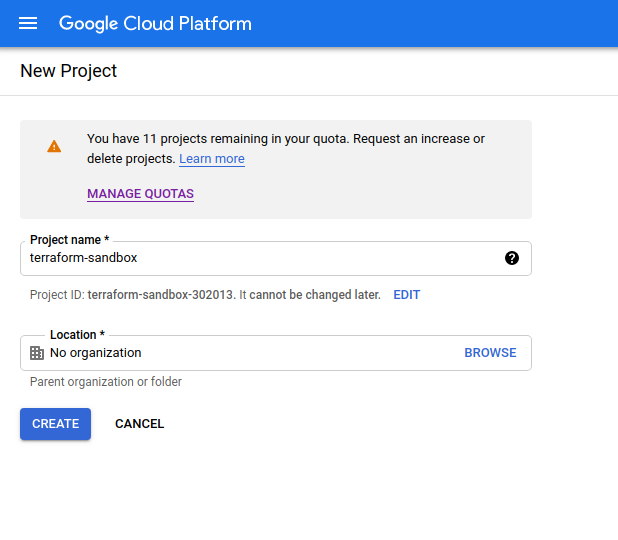

Stwórz nowy projekt:

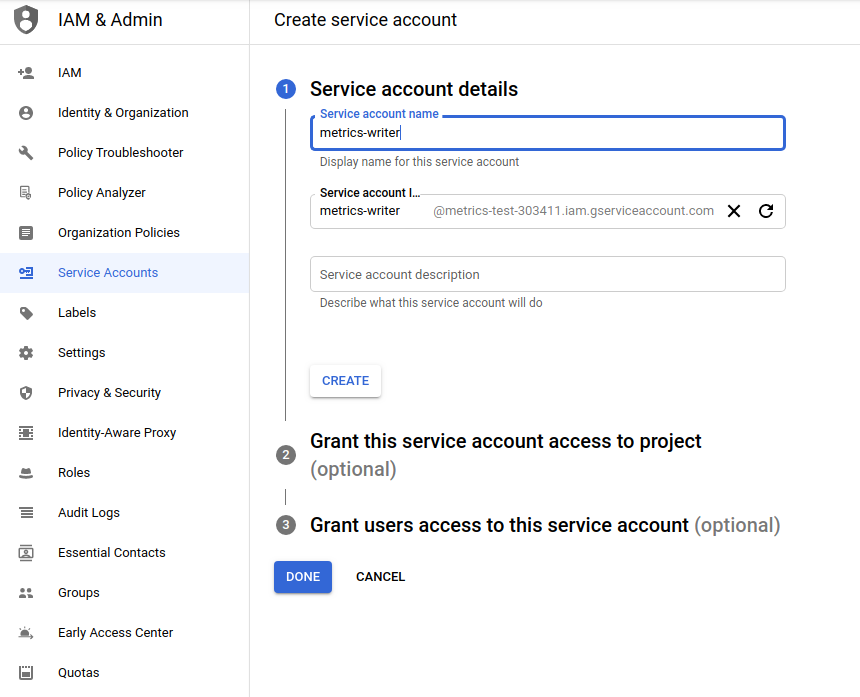

Stwórz konto usługi…

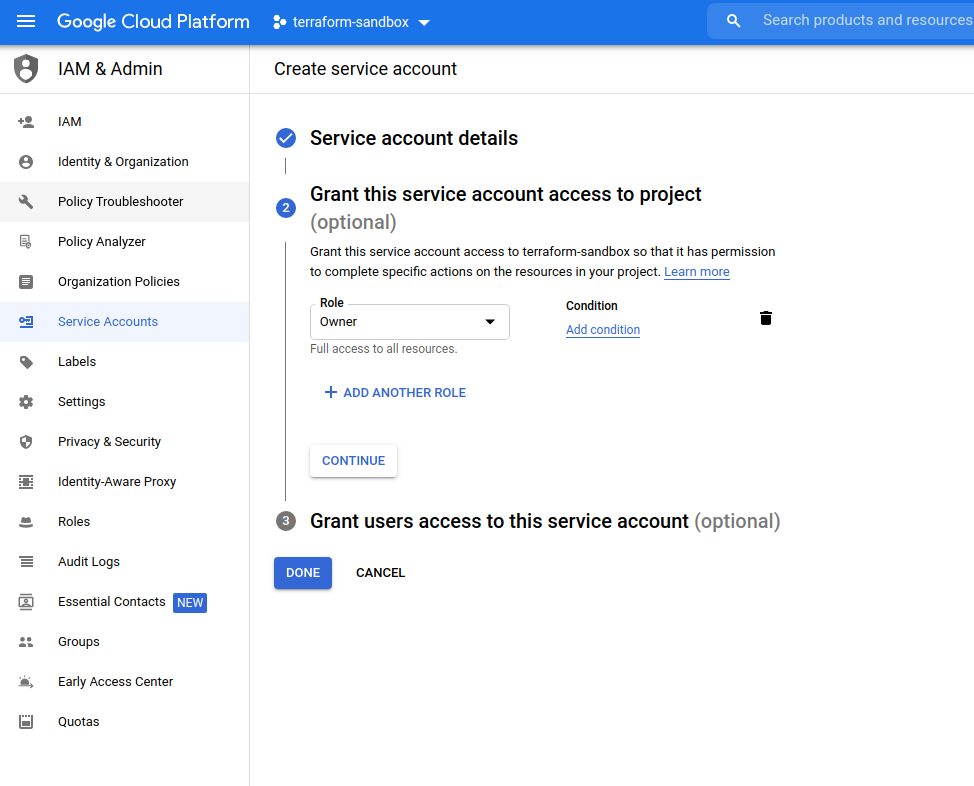

…i nadaj mu rolę „Właściciel”:

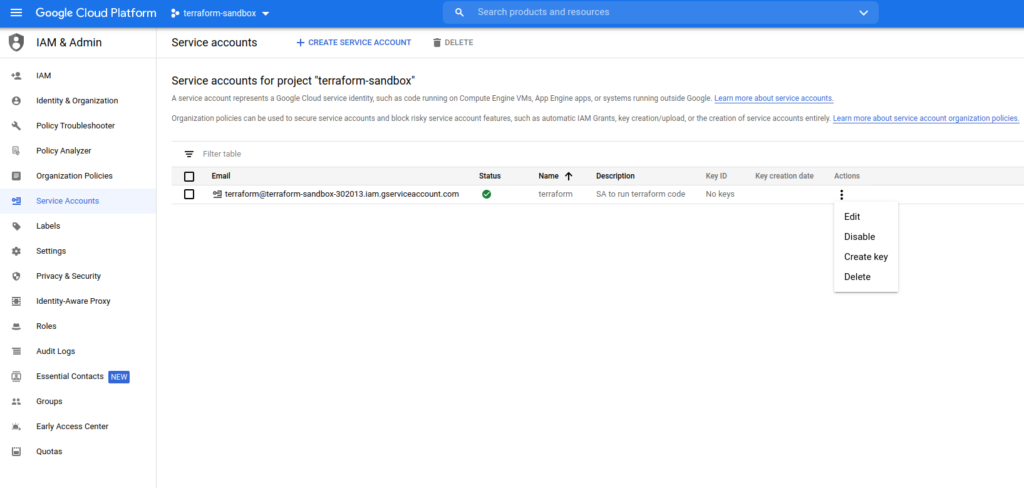

Pobierz dane logowania do konta usługi w formacie json. Zachowaj je w bezpiecznym miejscu.

Instalacja Terraform

Aby zainstalować Terraform, znajdź odpowiednią dla Twojego systemu paczkę i pobierz archiwum zip. Po pobraniu Terraform, wypakuj pliki. Terraform działa w oparciu o pojedynczy plik binarny o nazwie „terraform”. Możesz do woli usunąć wszystkie pozostałe pliki w paczce, a Terraform wciąż będzie działać. Na koniec upewnij się, że binarny plik terraform jest dostępny na Twojej ścieżce. Ten proces będzie różnić się w zależności od Twojego systemu operacyjnego. Zweryfikuj instalację za pomocą następującej komendy:

terraform -helpJeśli wyświetla się komunikat pomocy, oznacza to, że instalacja się powiodła. Pora na:

Nasz pierwszy projekt terraform

Jeśli chcesz stworzyć inne zasoby niż te opisane w tym artykule lub jeśli używasz istniejącego projektu, sprawdź, czy w Twoim projekcie działa powiązane API. Dla nowych projektów API Cloud Storage powinno być uruchomione, wobec czego żadne działania nie są wymagane. Stwórz folder w wygodnym dla siebie miejscu i umieść tam plik main.tf. Sama nazwa pliku nie jest istotna, ważne jest, by miała rozszerzenie .tf. Sam Terraform nie może „rozmawiać” z API poszczególnych producentów rozwiązań chmurowych. W rzeczywistości wykorzystuje podprogramy, nazywane dostawcami, które tłumaczą konfigurację na wywołania API. W naszym przypadku będzie to dostawca „google”, wobec czego do pliku main.tf musimy dodać następującą konfigurację:

// Configure the Google Cloud provider

provider "google" {

project = "terraform-sandbox-302013"

region = "europe-west3"

}Teraz możemy spróbować zdefiniować zasoby, które chcemy utworzyć. Aby nie komplikować sobie życia, zacznijmy od pojedynczego bucketa Cloud Storage. Dodajmy poniższą konfigurację do pliku main.tf:

resource "google_storage_bucket" "default" {

name = "terraform-sandbox-302013-my-storage"

}Teraz jesteśmy już prawie gotowi, by terraform zaczął działać. Musimy jeszcze zająć się uwierzytelnianiem wywołań API przesyłanych przez dostawcę „google”. Możemy to zrobić na kilka sposobów, ale najprościej będzie użyć zmiennej środowiskowej GOOGLE_APPLICATION_CREDENTIALS i ustawić wartość na lokalizację pliku json (tego, który pobraliśmy przy tworzeniu projektu).

Teraz możemy uruchomić projekt terraform:

$ terraform init

Initializing the backend...

Initializing provider plugins...

- Finding latest version of hashicorp/google...

- Installing hashicorp/google v3.52.0...

- Installed hashicorp/google v3.52.0 (signed by HashiCorp)

Terraform has created a lock file .terraform.lock.hcl to record the provider

selections it made above. Include this file in your version control repository

so that Terraform can guarantee to make the same selections by default when

you run "terraform init" in the future.

Terraform has been successfully initialized!

You may now begin working with Terraform. Try running "terraform plan" to see

any changes that are required for your infrastructure. All Terraform commands

should now work.

If you ever set or change modules or backend configuration for Terraform,

rerun this command to reinitialize your working directory. If you forget, other

commands will detect it and remind you to do so if necessary.Następnie możemy sprawdzić, co utworzymy, jeśli zdecydujemy się wdrożyć ten kod na projekcie:

$ terraform plan

An execution plan has been generated and is shown below.

Resource actions are indicated with the following symbols:

+ create

Terraform will perform the following actions:

# google_storage_bucket.default will be created

+ resource "google_storage_bucket" "default" {

+ bucket_policy_only = (known after apply)

+ force_destroy = false

+ id = (known after apply)

+ location = "US"

+ name = "terraform-sandbox-302013-my-storage"

+ project = (known after apply)

+ self_link = (known after apply)

+ storage_class = "STANDARD"

+ uniform_bucket_level_access = (known after apply)

+ url = (known after apply)

}

Plan: 1 to add, 0 to change, 0 to destroy.

------------------------------------------------------------------------

Note: You didn't specify an "-out" parameter to save this plan, so Terraform

can't guarantee that exactly these actions will be performed if

"terraform apply" is subsequently run.Jak widać na wyjściu polecenia, zostanie utworzony jeden zasób, jeśli zdecydujemy się zastosować tę konfigurację. Zgadza się on zarówno z naszymi zamiarami i oczekiwaniami, wobec czego możemy zastosować go w projekcie:

$ terraform apply

An execution plan has been generated and is shown below.

Resource actions are indicated with the following symbols:

+ create

Terraform will perform the following actions:

# google_storage_bucket.default will be created

+ resource "google_storage_bucket" "default" {

+ bucket_policy_only = (known after apply)

+ force_destroy = false

+ id = (known after apply)

+ location = "US"

+ name = "terraform-sandbox-302013-my-storage"

+ project = (known after apply)

+ self_link = (known after apply)

+ storage_class = "STANDARD"

+ uniform_bucket_level_access = (known after apply)

+ url = (known after apply)

}

Plan: 1 to add, 0 to change, 0 to destroy.

Do you want to perform these actions?

Terraform will perform the actions described above.

Only 'yes' will be accepted to approve.

Enter a value: yes

google_storage_bucket.default: Creating...

google_storage_bucket.default: Creation complete after 2s [id=terraform-sandbox-302013-my-storage]

Apply complete! Resources: 1 added, 0 changed, 0 destroyed.

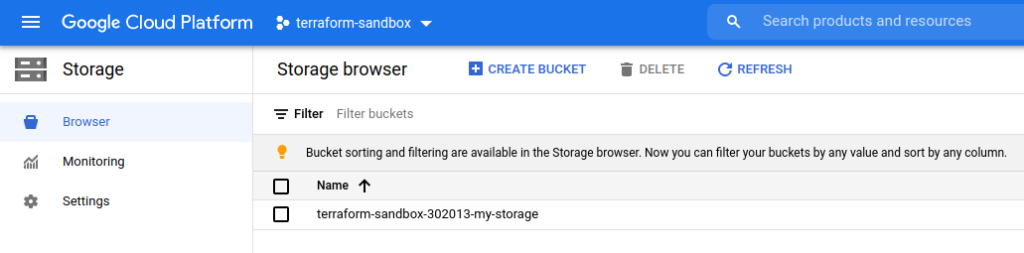

Za pomocą konsoli webowej możemy zweryfikować, czy bucket faktycznie pojawił się w naszym projekcie GCP:

Gdy bucket przestanie nam być potrzebny, możemy pozwolić, by został usunięty przez Terraform:

$ terraform destroy

An execution plan has been generated and is shown below.

Resource actions are indicated with the following symbols:

- destroy

Terraform will perform the following actions:

# google_storage_bucket.default will be destroyed

- resource "google_storage_bucket" "default" {

- bucket_policy_only = false -> null

- default_event_based_hold = false -> null

- force_destroy = false -> null

- id = "terraform-sandbox-302013-my-storage" -> null

- location = "US" -> null

- name = "terraform-sandbox-302013-my-storage" -> null

- project = "terraform-sandbox-302013" -> null

- requester_pays = false -> null

- self_link = "https://www.googleapis.com/storage/v1/b/terraform-sandbox-302013-my-storage" -> null

- storage_class = "STANDARD" -> null

- uniform_bucket_level_access = false -> null

- url = "gs://terraform-sandbox-302013-my-storage" -> null

}

Plan: 0 to add, 0 to change, 1 to destroy.

Do you really want to destroy all resources?

Terraform will destroy all your managed infrastructure, as shown above.

There is no undo. Only 'yes' will be accepted to confirm.

Enter a value: yes

google_storage_bucket.default: Destroying... [id=terraform-sandbox-302013-my-storage]

google_storage_bucket.default: Destruction complete after 1s

Destroy complete! Resources: 1 destroyed.Podsumowanie

W tym artykule poznaliśmy, czym jest narzędzie Terraform od firmy HashiCorp oraz jak możemy z niego skorzystać w sposób bezpieczny i przewidywalny do zarządzania naszą infrastrukturą za pomocą kodu.

Linki:

https://www.terraform.io/

https://registry.terraform.io/providers/hashicorp/google/latest/docs/guides/getting_started

https://registry.terraform.io/providers/hashicorp/google/latest/docs/resources/storage_bucket

https://cloud.google.com/

https://cloud.google.com/storage/docs/naming-buckets

Poznaj mageek of j‑labs i daj się zadziwić, jak może wyglądać praca z j‑People!

Skontaktuj się z nami